Low Vision – Technik – Fotografie

(Nicht nur) für Menschen mit Sehbehinderung oder Blindheit

Screenreader-Navigation

Hauptmenü und Suche

Seitenübersicht/Visitenkarten-Info und Social Media

- Verzeichnis-Auflistung in Datei speichern

- Internet-Speedtest mit Bordmitteln

- Per Shortcut ins BIOS oder vom USB-Stick booten

- Windows Zwischenablage löschen

- Windows-Prozess per Batch killen

- iPhone: Hinweis per LED und dimmbare Taschenlampe

- Netzlaufwerke per Script verbinden und trennen

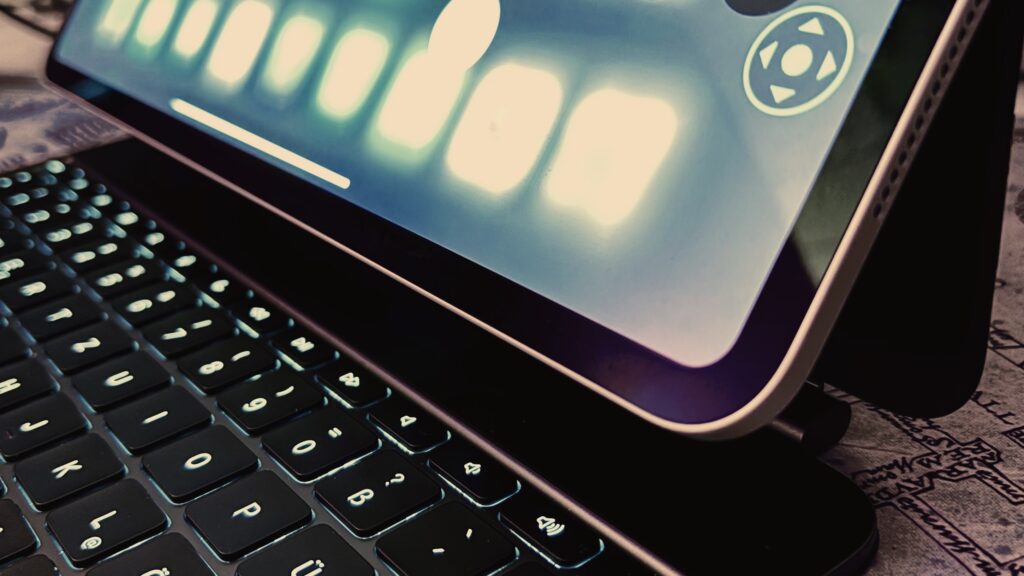

- Logitech Folio Touch vs. Apple Magic Keyboard

- Browser über eingeschränktes Nutzerkonto starten